„ Sehr gute Beratung bei der Konzeption unserer App. " Ayse

„ Sehr gute Beratung bei der Konzeption unserer App. " Ayse

Hallo, ich bin Ilyas und ich bin Informatiker. Als Software-Entwickler habe ich bereits in zahlreichen Projekten mitgewirkt. Vor meiner Karriere als Anwendungsentwickler, war ich lange Zeit als Admin tätig. Da mir die Arbeit in der Administration nach wie vor im privaten Umfeld sehr viel Spaß macht, blogge ich über Themen im Bereich der Systemadministration und Softwareentwicklung.

Derzeit entwickle ich hauptsächlich Apps mit Flutter, Swift und mit der NoSQL Datenbank Firebase.

Distributed Denial of Service (DDoS) ist die Verwendung einer großen Anzahl von legitimen verteilten Servern, um Anfragen an ein Ziel zu senden, was dazu führt, dass normale legitime Benutzer keine Dienste empfangen können. In Laiensprache ist es, Netzwerkknoten-Ressourcen wie: IDC-Server, Personal PC, Mobiltelefone, Smart Devices, Drucker, Kameras, etc. zu nutzen, um eine große Anzahl von Angriffsanfragen an das Ziel zu starten, was zu einer Überlastung der Server führt und keine normalen Dienste für die Öffentlichkeit bereitstellen kann. Diese unmengen von Anfragen führt schließlich zu einem K.O. ihrer Server.

Ein Dienst, der für die Öffentlichkeit zugänglich sein muss, muss Benutzerzugriffsschnittstellen bieten, und genau diese Schnittstellen können Hacker beispielsweise ausnutzen.

Sie können das Handshake-Problem des TCP/IP-Protokolls verwenden, um serverseitige Verbindungsressourcen zu verbrauchen, Sie können den zustandslosen Mechanismus des UDP-Protokolls verwenden, um eine große Anzahl von UDP-Paketen zu fälschen, um die Kommunikation zu blockieren. Man kann sagen, dass es in der Welt des Internets seit seinen Anfängen keinen Mangel an DDoS Exploit-Angriffspunkten gibt, vom TCP/IP-Protokollmechanismus über CC-, DNS- und NTP-Reflection-Angriffe bis hin zu noch fortschrittlicheren und präziseren Angriffen, die eine Vielzahl von Anwendungsschwachstellen nutzen.

Hinsichtlich der DDoS-Gefahren und -Angriffe können wir die DDoS-Angriffsmethoden in die folgenden Kategorien einteilen.

(a) Ressourcen-verbrauchende Angriffe

Die Klasse des Ressourcenverbrauchs ist eher typisch für DDoS-Angriffe, zu den repräsentativsten gehören: Syn Flood, Ack Flood, UDP.

Flood: Das Ziel dieser Art von Angriffen ist es einfach, normale Bandbreite und die Fähigkeit des Protokollstapels, Ressourcen durch eine große Anzahl von Anfragen zu verarbeiten, zu verbrauchen und dadurch den Server am ordnungsgemäßen Betrieb zu hindern.

b) Dienstverzehrende Angriffe

Im Vergleich zu ressourcenverbrauchenden Angriffen erfordern dienstkonsumierende Angriffe nicht viel Datenverkehr und konzentrieren sich darauf, genau auf die Merkmale des Dienstes zu zielen, wie z.B. WebCC, Abruf von Datendiensten, Herunterladen von Dateidiensten usw. Diese Angriffe sind oft nicht darauf ausgelegt, Verkehrskanäle oder Protokollverarbeitungskanäle zu bündeln, sondern vielmehr darauf, den Server mit verbrauchsintensiven Diensten zu beschäftigen und somit nicht reagieren zu können. Diese Arten von Angriffen sind oft nicht darauf ausgelegt, Verkehrs- oder Protokollverarbeitungskanäle zu überlasten, sondern darauf, den Server mit stark beanspruchten Diensten zu beschäftigen und somit nicht in der Lage zu sein, auf normale Dienste zu reagieren.

(c) DDoS-Reflection-Angriffe

DDoS-Reflection-Angriffe, auch als Verstärkungsangriffe bekannt, sind auf dem UDP-Protokoll basierende Angriffe, die in der Regel eine Antwort auf einen Datenverkehr anfordern, der viel größer ist als die Größe der Anfrage selbst. Der Angreifer kann eine massive Verkehrsquelle schaffen, indem er den Datenverkehr mit einer geringeren Bandbreite verstärkt, um das Ziel anzugreifen. DDoS-Reflection-Angriffe sind streng genommen kein Angriff, sie nutzen einfach die geschäftlichen Aspekte bestimmter Dienste aus, um einen Flood-Angriff zu wesentlich geringeren Kosten zu ermöglichen.

d) Hybride Angriffe

Ein Hybridangriff ist eine Kombination aus den oben genannten Angriffstypen und der Sondierung während des Angriffs, um die beste Angriffsmethode auszuwählen. Blended-Angriffe werden oft sowohl von Angriffstypen mit Ressourcenverbrauch als auch mit Angriffstypen mit Dienstverbrauch begleitet.

Es gibt einen Weg, sich vor DDOS-Angriffen zu schützen. Entweder können Sie einen intelligenten Schutz auf ihrem Server konfigurieren oder ihren Server mit leistungsstärkerer Hardware aufrüsen. Die Lösungsmöglichkeiten sind je nach Anwendungsgebiet sehr vielfältig.

Lassen Sie sich von uns als IT Experten unverbindlich beraten, welche Dienste für ihre Anforderungen am besten geeignet ist. Rufen Sie uns an unter 0176 75 19 18 18 oder senden Sie uns eine E-Mail an Diese E-Mail-Adresse ist vor Spambots geschützt! Zur Anzeige muss JavaScript eingeschaltet sein! und wir erstellen Ihnen ein individuelles Angebot.

Windows 7 selbst verfügt über eine eingebaute Virtualisierungsfunktion, die es ermöglicht, dass Software, die unter Windows XP entwickelt wurde, und sogar das gute alte DOS ohne Modifikationen ausgeführt werden kann. Um es auszuprobieren, klicken Sie auf das Startmenü, geben Sie "cmd" in die Suche ein, drücken Sie die Eingabetaste und Sie haben Zugang zu DOS mit all seinen Funktionen. =)

Obwohl die häufigste Ansicht über die Anwendung dieser Technik die eines großen Servers oder Rechenzentrums ist, auf dem mehrere Betriebssysteme gleichzeitig laufen, mit komplizierten Konfigurationen und mit Schwerpunkt auf Unternehmen, kann auch der durchschnittliche Benutzer davon profitieren. Aber wie?

Wenn Ihr Computer relativ neu ist, können Sie das zu Hause tun. Und warum tun Sie das? Viele ältere Drucker haben zum Beispiel nur Treiber und funktionieren nur unter Windows XP, und stellen Sie sich vor, Sie hätten einen Computer mit Windows 7 gekauft. Mit Software wie Oracle VirtualBox oder VMware Player (beide kostenlos zum Downloaden), können Sie Windows XP als virtuelle Maschine innerhalb von Windows 7 ausführen und die Treiber darauf installieren, wobei Sie Ihren Drucker normal verwenden. Sie können auch ein anderes Betriebssystem, wie z.B. Linux oder Unix, testen, ohne irgendwelche Änderungen an Ihrem Computer vorzunehmen. Dies sind nur einige der Anwendungen, die die Virtualisierung bietet.

Nehmen wir ein Beispiel aus der Industrie, wo die Virtualisierung eingesetzt wird, um die maximale Leistung mit der verfügbaren Hardware zu erreichen, da ein Server selten 100% seiner Arbeitskapazität (CPU, Grafikkarte, Speicher, Festplatte usw.) ausnutzt. Stellen Sie sich nun vor, ein Server hat einen Dual-Core-Prozessor und vier Festplatten, und ein Unternehmen muss gleichzeitig zwei Betriebssysteme wie Windows 7 und Windows 10 bereitstellen.

Vor der Entscheidung zum Kauf der neuen Ausrüstung stellt dieses Unternehmen jedoch fest, dass der aktuelle Server im Durchschnitt nur 35% der Verarbeitungsleistung des Geräts und nur 15% der Plattenkapazität verbraucht. Hier kann die Virtualisierung ansetzen. Mit Hilfe von Software werden zwei virtuelle Maschinen auf einer Emulationsschicht erstellt, die jedem Betriebssystem mitteilt, dass es über einen Prozessor mit nur einem Kern und zwei Platten verfügt. Angenommen, Windows 7 und Windows 10 erfordern die gleichen Anforderungen, dann werden wir den gleichen Computer haben, auf dem beide Systeme zur gleichen Zeit laufen, wobei die Ressourcen durch zwei geteilt werden und 70% für den Prozessor und 30% für die Festplatte genutzt werden. Durch den richtigen Einsatz von Virtualisierung können also erhebliche Kosten gespart werden.

Wir sind Ihr IT Service in München, wenn es um die Virtualisierung von Clients & Servern geht. Vielleicht möchten Sie eine sehr gute Skalierbarkeit von ihren Systemen haben und benötigen mehr Infos? Eine Hochverfügbarkeit mittels virtueller Maschinen kann für systemkritische Anwendungen im Unternehmensumfeld sehr viel Sinn machen. Unsere IT Spezialisten unterstützen Sie gerne bei der Migration von physikalischen Servern zu virtuellen Servern und beraten Sie da wo Virtualisierung für Sie einen Mehrwert bietet. Unsere IT Dienstleistung bieten wir hauptsächlich für kleine und mittelständischen Unternehmen an, aber auch für interessierte Privatkunden. Rufen Sie uns unverbindlich unter unserer Rufnummer 0176 / 75 19 18 18 an oder schreiben Sie uns ganz einfach eine Diese E-Mail-Adresse ist vor Spambots geschützt! Zur Anzeige muss JavaScript eingeschaltet sein!!

Bei allen unseren Mitarbeiter handelt es sich nur erfahrene IT Spezialisten auf ihren Gebieten mit einer soliden Ausbildung. Egal ob Sie einen Experten bei Ihnen vor Ort haben möchten oder eine Remotedesktop Unterstützung benötigen, bei uns erhalten Sie immer die IT Spezialisten die für ihr Anliegen am besten geeignet sind. So kommt bei Netzwerkproblemen ein erfahrener Experte aus der Netzwerktechnik im Einsatz, wohingegen bei Rollouts ein IT Admin Sie unterstützt.

In unserem Teil 1: "Was ist VPN und wofür wird es benötigt?" haben wir bereits erfahren wofür VPN benötigt wird. In dem zweiten Teil erfahren wir welche Vorteile eine VPN-Verbindung gegenüber einer normalen Verbindung zu einem Server hat.

„Wer VPN benutzt, macht sich verdächtig um illegale Dinge im Word-Wide-Web zu erledigen“, denken vermutlich die meisten von Ihnen. Jedoch ist diese Annahme nicht korrekt. VPN dient nicht nur dazu da, um illegale Aktivitäten perfekt zu verschleiern, sondern dient in erster Linie dazu da um eine sichere und getunnelte Verbindung zu einem Server aufzubauen. Oft wird VPN im Zusammenhang mit Anonymität und Kriminalität erwähnt, da die Verbindung geographisch in verschiedenen Teilen der Welt kaskadiert werden kann um die Ursprungsanfrage, samt der IP-Adresse des Users zu anonymisieren. Es ist auch nicht zu leugnen, dass VPN auch für diese Zwecke genutzt werden kann, jedoch ist dies nicht der alleinige Grund für seine Popularität. So können mittels dieser Technik auf Werbung und Webseite, welche Schadsoftware verbreiten, blockiert werden. Es gibt somit viele gute Gründe warum einen VPN-Dienst in Anspruch genommen werden sollte, welche wir Ihnen in diesem Artikel näher erläutern. Wenn Sie Ihre Datenverbindung über ihr Mobiltelefon verbinden, dann müssen Sie darauf achten, dass Sie sich wirklich per W-LAN mit ihrem Netzwerk verbinden und nicht mittels Edge, 3g oder LTE, da diese nicht die Verbindung mit ihrem Router bzw. Modem aufbauen, sondern mit dem Funkmast. Hierbei werden andere Komponente von ihren Geräten angesprochen. Es ist im Prinzip daselbe, da Sie sich mit ihren Endgeräten mit einer Zwischenstelle verbinden und dann die Verbindung zum Internet hergestellt wird.

Sie müssen wissen, dass die Verbindung aller ihre Geräte mit ihrem Router, in einem eigenständigen Netzwerk sind. Ihre Geräte sind also in einem geschlossenen oder auch fachlich gesagt, in einem lokalen Netzwerk. Diese Geräte können untereinander kommunizieren. So ist es beispielsweise möglich, dass Sie mit ihrem Smartphone oder allen ihren Computern, welche im privaten Netzwerk sind, auch gemeinsam drucken oder scannen können. Sie müssen bewusst sein, dass sie untereinander nicht nur diese Dienste teilen können, sondern auch auf gemeinsam geteilte Ordner etc. Wenn Sie sich mit einem Endgerät z.B. mit ihrem Drucker Zuhause verbinden, dann stellt Ihr Computer erst eine Verbindung zum Router her und von dort aus wird dann mit dem Drucker direkt kommuniziert. Sie sprechen also nicht die Geräte über das Internet an, sondern innerhalb ihres lokalen Netzwerkes. Dieses Netzwerk mit ihrem Router fungiert als autonomes Netzwerk.

Es ist deshalb wichtig, dass Sie dieses Netzwerk auch nicht zugänglich für andere machen, indem Sie jedem ihr W-LAN Passwort geben. Durch die Weitergabe ihres W-LAN Passworts, können beispielsweise ihre komplette Kommunikation zwischen ihren Geräten und dem Router z.B. mit WireShark abgehört werden.

In ihrem privaten bzw. lokalen Netzwerk erhalten Sie von ihrem Router standardmäßig eine interne IP-Adresse. Diese IP-Adresse ist zu unterscheiden, mit dem, welches Sie von ihrem Internet-Anbieter erhalten. Die interne IP-Adresse ist nur gültig in ihrem eigenen lokalen Netzwerk und nicht sichtbar, wenn Sie im Internet sind. Sobald Sie zum Beispiel sich mit einer Webseite verbinden, dann wird ihre öffentliche IP-Adresse übermittelt, welche von ihrem Internet-Anbieter (Internet-Service-Provider) zugewiesen worden ist. Die unterscheidet sich aber komplett von ihrer IP-Adresse in ihrem privaten Netzwerk. Es sind also zwei paar Stiefel und darf nicht verwechselt werden, da es komplett zwei verschiedene Netze (privat und öffentlich) sind.

Diese öffentliche IP-Adresse ist meistens 24 Stunden gültig und Sie erhalten danach eine neue Adresse. So wird es auch für alle anderen im Internet schwierig, den eigentlichen Anschlussinhaber durch die IP-Adresse zu ermitteln, solange keine Straftat begangen - und diese Zeitnah gemeldet wurde. Die öffentliche IP-Adresse zum jeweiligen Anschlussinhaber wird nämlich nur für einen begrenzten Zeitraum gespeichert und protokolliert, sodass eine Strafanzeige rechtzeitig erfolgen muss.

Eine VPN-Verbindung ermöglicht Ihnen virtuell ein lokales bzw. privates Netzwerk zu erstellen. Damit genießen Sie die gleichen Vorteile eines privaten Netzwerks, ohne physisch wirklich anwesend zu sein. So lässt sich auch die Begrifflichkeit „virtual“ in dem Wort VPN erklären. Sie können also ein Büro jeweils am Standort Berlin und München haben. Mit VPN, können Sie dann diese zwei privaten Netzwerke mit VPN verkoppeln und sind dann im gleichen Netzwerk. Die Flexibilität dieser Technik, eröffnet Ihnen neue und mehrere Möglichkeiten, z.B. sich mit mehreren Standorten über die Ferne über das Internet, abgesichert zu verbinden, egal wo Sie sich im momentan auf der Welt befinden. Die Distanz ist hierbei komplett irrelevant und macht sich, wenn überhaupt an der Geschwindigkeit bemerkbar, wenn an dem Empfangsort (VPN-Server) die Upload-Bandbreite das Maximum erreicht hat und die physikalischen Gegebenheiten keine höhere Bandbreite zulässt. Sie können also eine permanente und stabile VPN-Verbindung zwischen den beiden Standorten konfigurieren. Die Verbindung kann so, von einem Ende der Welt zur anderen verlaufen, ohne das Sie Angst haben müssen gläsern zu sein.

Dann sind Sie mit uns als IT Service in München in besten Händen. Wir bieten Ihnen eine umfassende IT-Betreuung zum Thema VPN und Sicherheit im Netz an. Wir erledigen für Sie den kompletten Prozess von der Planung bis hin zur Einrichtungn ihres eigenen VPN-Netzwerks. Vielleicht aber möchten Sie auch nur Unterstützung zu diesem Thema haben, wie Sie sich via VPN in andere Unternehmensnetzwerke einloggen können, da Sie mit Unternehmen kooperieren. Egal ob Sie VPN für private Zwecke nutzen möchten oder für den Business-Bereich, mit uns sind Sie gut beraten. Rufen Sie uns einfach unter der Rufnummer 0176 / 75 19 18 18 an und vereinbaren Sie unverbindlich einen Termin!

Vielleicht haben Sie schon einmal von einem Ping-Test gehört? In diesem Artikel erklären wir Ihnen, weshalb eine Überprüfung mit einem Ping innerhalb eines Netzwerkes sehr viel Sinn macht.

Sie haben vermutlich schon mehrfach von so einem Test gehört. Ja, warum sollte man auch ein Ping versenden, wenn man doch auch mittels dem Browser einfach mal versuchen kann die Webseite von Google aufzurufen? Die Frage ist selbstverständlich berechtigt, warum wir auch in diesem Beitrag dies für den Laien verständlich erklären.

Ein Test mit dem Browser mit dem Besuch irgendeiner Webseite kann nicht als vollwertiger Test gesehen werden, da nur die Verbindung über die Protokolle http bzw. https überprüft wird. Selbst hier kann es sein, dass vielleicht der Browser einfach falsch konfiguriert worden ist. Was ist aber mit der Versendung von E-Mails mit Outlook, Thunderbird oder einem anderen E-Mail Client? Man müsste also um einen korrekten Test zu machen, alle Protokolle welche es gibt durchtesten. Was man mit einem Ping Test jedoch hauptsächlich bezweckt ist, ob überhaupt eine Verbindung nach außen besteht. Durch diese Vorgehensweise kann man die häufigsten Fehler ausschließen und sich langsam an die Fehlerquelle tasten. Die einfachste Aussage wäre doch zu wissen, ob überhaupt eine Verbindung besteht, oder nicht? Falls eine Verbindung besteht, dann kämen erst Protokoll-Tests in Frage. Selbst diese Protokolltests würde man automatisiert machen und nicht händisch, da der Aufwand einfach zu groß ist. Hierzu gibt es kleine hilfreiche Admin-Tools.

Ein Ping ist ein Datenpaket und die kleineste Dateneinheit, welches man über ein Netzwerk schicken kann. Es macht deshalb Sinn ein kleines Päckchen über ein Netzwerk an einen anderen Client oder Server zu schicken und nicht unbedingt eine Datei, welche mehrere Gigabytes hat. Dass ein Ping am schnellsten beim Empfänger ankommt ist daher nicht sehr verwunderlich.

Meistens ist es so, dass man das Terminal hierfür benutzt.

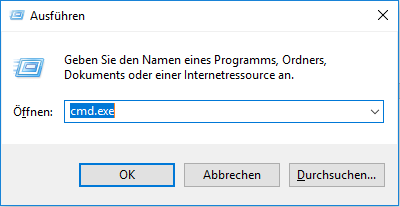

Unter Windows ist das ganze recht einfach, durch das Drücken der „Windowstaste + R“ öffnet sich ein neues Fenster. Hier ist der Befehl „cmd.exe“ einzugeben.

Das geöffnete Fenster schließt sich und es geht ein weiteres auf. Hier kann man den „ping“ Befehl absenden. Hier bieten sich zwei Varianten um einmal die Internet Verbindung zu testen und einmal den DNS Server.

Zuerst wird getestet ob es überhaupt eine Verbindung zum Internet existiert. Hierzu pingen wir den DNS Server von Google an, da der standardmäßig immer erreichbar ist und es so gut wie keine Server gibt, die so gut erreichbar sind, wie die von Google selbst.

ping 8.8.8.8

Solange hier keine Timeout Meldung kommt, besteht eine Verbindung zum Internet. Eine Bestätigung das eine Internetverbindung besteht könnte z.B. so aussehen.

64 bytes from 216.58.207.131: icmp_seq=2 ttl=46 time=48.483 ms

Interaktiv lässt sich das mit der Versendung der Bytes Pakete über die Eingabeaufforderung, mit unserem GIF ganz anschaulich erklären.

VPN-Verbindungen sind keineswegs eine neue Erfindung, aber gerade jetzt beginnen sie in der breiten Öffentlichkeit mehr und mehr an Bedeutung zu gewinnen, obwohl die Technik in vielen Bereichen Anwendung findet. Häufig hat man Berührungspunkte mit diesem Thema im Geschäftsumfeld. Dabei steht VPN nicht nur für Sicherheit und für Verschlüsselung. Die Technik wird zwar häufig hierfür verwendet, aber in diesem Artikel erläutern wir Ihnen wie die Technik funktioniert und warum sie sich hervorragend zur Anonymisierung eignet. Durch die vielseitigen Anwendungsmöglichkeiten, sind auch die Einsatzmöglichkeiten hierfür auch ziemlich groß und bei vielen beliebt.

Beginnen wir mit den Grundlagen von VPN. Die Wortkombination bedeutet Virtual Private Network. Daraus kann abgeleitet werden, worum es ungefähr geht. Beim VPN handelt es sich ins Deutsche übersetzt, also um ein virtuelles und privates Netzwerk. Anhand der Abkürzung kann man eher darauf Rückschlüsse ziehen, wofür es genau steht und was damit gemacht werden kann, gegenüber Begriffen wie z.B. DNS oder HTTPS.

Wie aus dem Wort VPN entnehmen zu ist, handelt es sich in erster Linie, wie bereits geschildert, um ein privates Netzwerk. So ein Netzwerk haben Sie auch bei sich Zuhause oder in der Firma. Jedes Gerät, welches Sie Zuhause oder im Office besitzen und mit dem Internet verbunden sind, gehören zum selben Netzwerk. Sprich, sie haben ein kleines Netzwerk bei sich Zuhause, wo die Geräte untereinander kommunizieren können, auch ohne Internet. Das gleiche lässt sich auch bei Firmen anwenden. Alle Computer (Clients) sind untereinander verbunden und ergeben so ein privates Netzwerk.

So erhalten beispielsweise Ihr Mobiltelefon, Tablet, Laptop, Konsolen oder ihre Smarthome-Geräte (IoT) immer eine private IP-Adresse, beginnend mit 192.168.XXX.XXX. Die Geräte verbinden sich mit Ihrem Standardgateway, welches Ihr Router ist. Das ist das erste Gerät, welches bei Ihnen nach der TAE Dose angesteckt ist (Bild TAE Dose). Der gängigsten Router-Hersteller sind AVM (FritzBox), Netgear, D-Link, TP-Link oder Speedport (Telekom) und EasyBox (Vodafone). Heutzutage handelt es sich jedoch nicht nur um einen einzelnen Router, sondern diese haben in der Regel auch ein Modem und ein Switch eingebaut. Die Endgeräte, welche bei Ihnen in Anwendung kommen, verbinden sich entweder über ein LAN-Kabel oder mittels W-LAN mit ihrem Router. Der Router wiederum routet die Signale an den Modem. Ihr Modem stellt dann die Verbindung mit ihrem Internet-Provider her. Alle Geräte, welche Sie mit LAN an ihrem Router angesteckt haben, werden mit dem integrierten Switch verbunden. Ein einzelnes Modem hat beispielsweise auch nur ein LAN Ein- bzw. Ausgang, deshalb ist ein Switch notwendig um mehrere Geräte miteinander mit einem Kabel zu verbinden.

Damit haben wir Anhand der Begrifflichkeit hervorragend die Grundlagen ebnen können. So und was kann man mit VPN denn nun machen?

Wer kennt es schon nicht. Kaum ist der Computer nach einer langwierigen Ladezeit endlich hochgefahren und man öffnet direkt den Windows Explorer. Wenn der Explorer dann auch noch hängt und gar nicht mehr reagiert, dann ist es umso ärgerlicher. Unser Trick ist eigentlich so simpel, dass man vermutlich gar nicht erst da draufkommt.

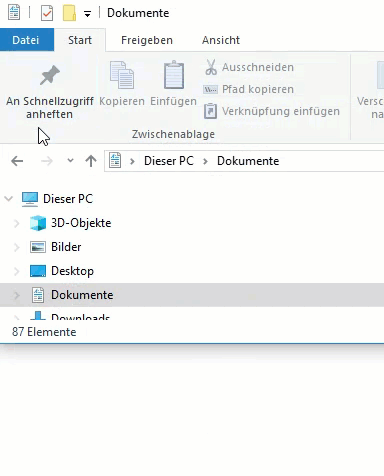

Der Computer ist bei Microsoft Windows standardmäßig so eingestellt, dass beim Öffnen des Explorers immer der Schnellzugriff geöffnet wird. Auf der Übersicht des Schnellzugriffs sehen sie alle zuletzt geöffneten Dokumente und Dateien. Windows benötigt immer eine Weile um diesen Index der zuletzt geöffneten Dateien zu erstellen und genau dies ist auch der Grund warum ihr Explorer hängen bleibt. Es ist also notwendig entweder den Verlauf des Schnellzugriffs zu löschen, oder die Standardansicht auf einen anderen Bereich z.B. „Dieser PC“ zu ändern.

Gehen Sie einfach auf die Windows Suche und geben Sie „Systemsteuerung“ ein. Es öffnet sich die Systemsteuerung. Sie müssen jedoch nichts hier einstellen, sondern benutzen lediglich die Leiste oben um auf ihren Computer zu gelangen. Sie werden sehen, dass sie ohne Probleme auf ihren Arbeitsplatz zugreifen können, da nämlich der Schnellzugriff nicht als erstes geladen wird.

Gehen Sie auf Start->Systemsteuerung (alte Ansicht) und geben Sie in die Suchleiste „Dokumente“ ein, damit die Ansicht der Dokumente angezeigt wird.

Anschließend gehen Sie auf „Datei“ und auf „Optionen“ und wählen beim Dropdown unter „Datei-Explorer öffnen für“ die Auswahl „Dieser PC“ statt „Schnellzugriff“.

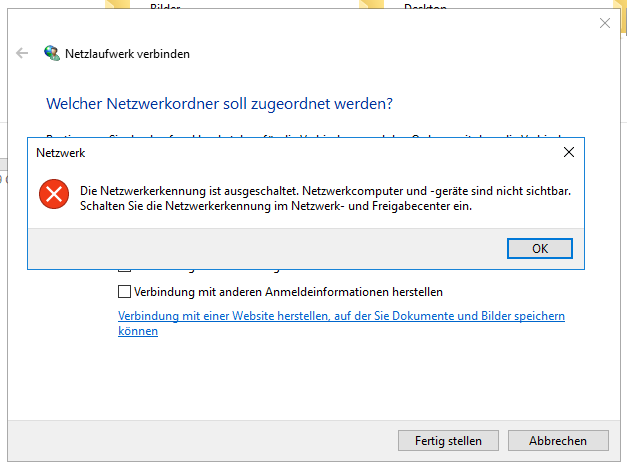

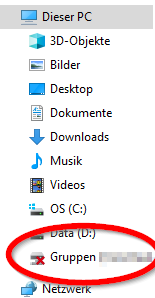

Im Team zu arbeiten und Dateien zu teilen, bearbeiten oder anzusehen, sind Netzlaufwerke heute gar nicht mehr weg zu denken. Was tun, wenn bei der Verbindung von Netzlaufwerken aber der Fehler von Windows kommt, dass die Netzwerkkennung ausgeschaltet ist?

Aber woran erkennen Sie, dass das Netzlaufwerk nicht verbunden ist? In der Regel kann man im Explorer anhand des roten Kreuzes sehen, dass es ein Problem bei der Verbindung mit dem jeweiligen Netzlaufwerk bzw. Ordner gegeben hat.

Dieses Symbol ist aber nicht immer ein zuverlässiger Indikator, da Windows die Laufwerke nur beim Starten von Windows überprüft, sowie wenn man doppelt draufgeklickt hat. Sollte also der Zugriffsversuch auf das Laufwerk scheitern, dann ist die Verbindung tatsächlich nicht da. Falls die Verbindung besteht und das rote Kreuz immer noch angezeigt wird, dann sollten sie sich keine Sorgen machen, da dies ein bekannter Bug von Windows ist. Das kann insbesondere in Firmennetzwerken gehäuft auftreten, bei dem ein Proxy benutzt wird.

Gehen Sie auf das Start Button von Windows und suchen Sie nach der Systemsteuerung wie auf unserem animierten Bild zu sehen.

Anschließend müssen Sie auf "kleine Symbole" klicken, damit alle Funktionen eingeblendet werden.

Dort sehen Sie den Punkt "Erweiterte Freigabeeinstellungen ändern". Danach sollten Sie ein neues Fenster sehen.

Sie sehenn drei Hauptpunkte mit "Heimnetzwerk", "Öffentlich" sowie "Firmendomäne", welche sie alle aufklappen können um Einstellungen vornehmen zu können.

Hinweis: Zu ihrer eigenen Sicherheit sollten sie den Punknt mit "Öffentlich" standardmäßig so lassen wie es ist, oder zumindest diesen Teil deaktivieren. Warum fragen sie sich vielleicht?

Sobald sie an einem öffentlichen Ort surfen z.B. in Internet Cafes, am Flughafen oder Restaurants mit frei verfügbarem Internet, dann kann jeder in diesem Netzwerk auf ihre Ordner zugreifen, welche sie freigegeben haben. Eine Freigabe eines privaten Ordners kann auch mal versehentlich bei dem einen oder anderen User erteilt worden sein, sodass sie immer hier eine Gefahr eingehen. Lassen sie deshalb am besten die Finger davon, oder überprüfen sie, ob diese wirklich deaktiviert bei ihnen sind.

Wählen sie bei den Punkten "Heimnetzerk" sowie "Firmendomäne" die Option "Netzwerkkennung einschalten" und "Datei- und Druckfreigabe aktivieren".

Wir empfehlen ihnen den Computer einmal neuzustarten, damit die Änderungen wirksam werden.

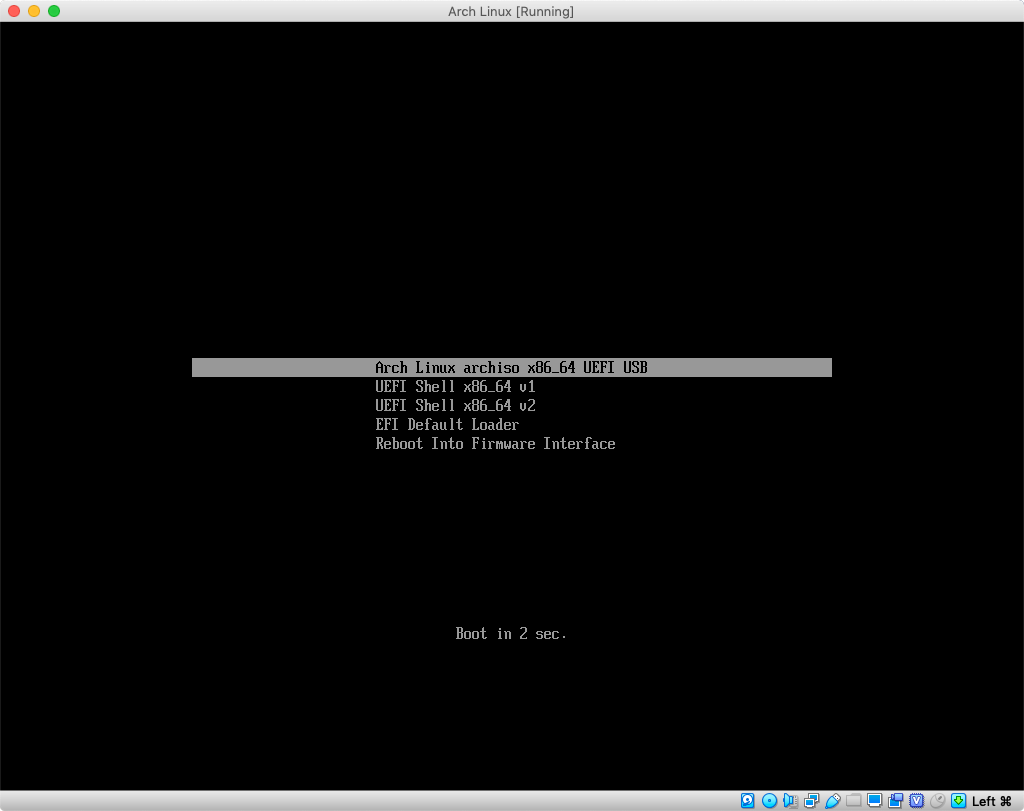

Um mit Arch Linux auf ein System zu zugreifen, wird der PC vom USB-Stick gestartet.

Schon läuft Linux und wir können die wichtigen Befehle schon ausführen.

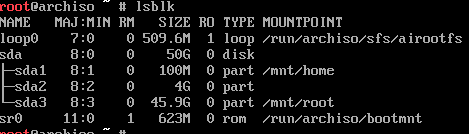

Wichtig zu wissen unter Linux, es gibt kein C: Laufwerk oder ähnliches / ist die Root-Ebene, die Partitionen werden anschließend darunter gemountet. Wichtig zu wissen ist, dass die Festplatten immer mit „sda, sdb, sdc, usw“ angegeben werden, wohingegen die Partitionen immer mit Ziffer hinter der jeweiligen Festplatte angegeben („sda1, sda2, sdb1, sdc1, sdc2, usw“) werden. Als Beispiel habe ich die Partition („sda1“) auf der Festplatte („sda“) als Home Verzeichnis eingebunden (gemountet). Das Home Verzeichnis befindet sich allerdings unter dem root Verzeichnis das auf der Partition („sda3“) liegt. Hier als Beispiel im Bild:

(alle Befehle werden klein geschrieben)

|

Beschreibung |

Befehl |

Optioen (durch , getrennt) |

Beispiel |

|---|---|---|---|

|

Tasterturlayout laden |

Loadkeys |

De, de-latin-nodeadkeys |

Loadkeys de |

|

Festplatten auflisten |

Lsblk |

Lsblk |

|

|

CPU Info |

Lscpu |

Lscpu |

|

|

Ordner Inhalt auflisten |

Ls |

(Ordnerangabe) |

Ls /home/ludwig |

|

Ordner erstellen |

Mkdir |

(Ordnerangabe) |

Mkdir /mnt/root |

|

Datei Verschieben/Umbenennen |

Mv |

(Dateiangabe) |

Mv /home/ludwig/test.txt /home/ludwig/test1.text |

|

Ordner Verschieben / Umbenennen |

Mv -R |

(Ordnerangabe) |

Mv -R /home/Ludwig /mnt/root/home |

|

Datei kopieren |

Cp |

(Dateiangabe) |

Cp /home/Ludwig/text.txt /mnt/root/home/test1.txt |

|

Ordner kopieren |

Cp -R |

(Ordnerangabe) |

Cp -R /home/Ludwig /mnt/root/ |

|

Festplatte auf Fehler prüfen |

Badblocks |

-w (destruktiver Schreibtest |

Badblocks -wsv /dev/sda |

|

Partition kopieren |

Dd |

If=(zu kopierende Partition) |

Dd if=/dev/sda1 of =/dev/sdb1 |

|

Pakete (Programme) installieren |

Pacman |

-S „paket“ (installieren) -Ss „name“ (sucht nach Paketen wo „Name“ vorkommt)

|

Pacman -Ss office |

|

Partionieren der Festplatte |

Fstab |

(Programmbeschreibung folgen oder mit ? die Hilfe aufrufen) |

Fstab /dev/sda |

|

Partition formatieren |

Mkfs |

.ntfs, .vfat, . ext4 |

Mkfs.ntfs /dev/sda1 |

Häufige Probleme mit Windows Updates sind nicht neu. Aber was tun, wenn das Windows Update einfach nur hängen bleibt und nichts voran geht? In unserem heutigen Beitrag haben wir hierfür die Lösung!

Vielleicht mag die Fehlermeldung bisschen kurios sein. Aber es kann tatsächlich vorkommen, dass ein fehlgeschlagenes Update die Ursache für andere Probleme ist. Beispielsweise kann es durchaus vorkommen, dass sie andere Programme auf ihrem Windows Betriebssystem gar nicht mehr installieren können. Hierbei kommt dann die Meldung, dass bereits eine Installation auf ihrem Computer noch läuft und dieser Prozess als erstes abgeschlossen sein muss, damit überhaupt eine weitere Installation erfolgen kann.

Windows kann nur ein Installations-Setup ausführen

Das Betriebssystem Windows nur eine Installation aus- und durchführen kann, liegt an der Architektur von Microsoft. Dies ist auch der Grund warum ein zweites Setup einer Software nicht zum gleichen Zeitpunkt erfolgen kann. Sie müssen also zunächst einmal den ersten Installationsprozess beenden, damit überhaupt der zweite erfolgen kann. Vielleicht haben sie es auch schon mal gesehen, erlebt zu haben, dass zwei Installationen zum selben Zeitpunkt mal liefen. Häufig begegnet man solchen Situationen bei einer Neuinstallation eines Betriebssystems. Dabei handelt es sich leider um einen Irrtum. Die Software Installation mit dem Prozessbalken ist nicht immer identisch mit der wirklichen Installation auf dem Betriebssystem. So kann es vorkommen, dass der Fortschrittsbalken anzeigt, dass eine Software installiert wird, obwohl jedoch nur Programmbibliotheken und -Komponenten entpackt werden und zur Installation aufbereitet werden. Hierbei kann es zu Überschneidungen kommen während der Datei-Extraktion und Aufbereitung und der wirklichen Installation bei Windows.

Was tun um die Blockierung aufzuheben?

In erster Linie versucht Windows sich immer selbst zu helfen. Sobald auch dieser Durchlauf auf Fehler läuft, dann ist manuelle Hilfe angesagt. Um dies zu überprüfen, können sie ganz einfach auf den Start-Button klicken und in die Suche „Windows Update“ eingeben. Dort sehen sie dann ob ein Update bereits seit längerem stecken geblieben ist und den ganzen Update Prozess stoppt. Darüber hinaus haben sie dadurch auch die Möglichkeit auszuschließen, ob das Update wirklich die Ursache für die Folgeprobleme ist.

Wie bekommt man das fehlgeschlagene Update nun gesäubert?

Um dieses Problem zu beseitigen gibt es verschiedene Ansätze. Es gibt ein offizielles Tool von Microsoft:

Update Problembehandlungs-Tool für Windows 10

Update Problembehandlungs-Tool für Windows 7 und Windows 8

Falls das offizielle Tool auch hier keine Abhilfe schaffen kann, dann kommt man über eine Systemwiederherstellung nicht drum herum. Zu diesem Thema haben wir einen separaten Artikel geschrieben. Alternativ ist es auch möglich im abgesicherten Modus von Windows einige Tests durchlaufen zu lassen um einen Reparaturversuch starten.

Haben Sie häufig Probleme mit Windows?

Nicht nur im Privatumfeld, sondern auch speziell für Firmen bieten wir Ihnen Hilfe, bei fehlgeschlagenen Updates und Upgrades an. Lassen Sie ihre Systeme und Server von einem IT-Dienstleister fachmännisch prüfen und auf den neuesten Stand der Technik bringen. Gehen sie kein Risiko ein und vermeiden sie häufige Fehler, indem sie ihre IT-Infrastruktur in gute Hände geben und damit Kosten reduzieren. Denn ein guter IT-Service ist nicht teuer, aber ein häufig ausfallendes System schon. Rufen Sie uns deshalb unverbindlich unter der Rufnummer 0176 / 75 19 18 18 an oder schreiben sie uns eine E-Mail an Diese E-Mail-Adresse ist vor Spambots geschützt! Zur Anzeige muss JavaScript eingeschaltet sein!