Im zweiten Teil unseres Artikels über DNS over HTTPS behandeln wir die Schwachstellen des DNS, wie es ausgenutzt werden kann und wie neue Technologien diese Sicherheitslücken schließen sollen.

Wie kann das DNS ausgenutzt werden, um den Nutzer anzugreifen?

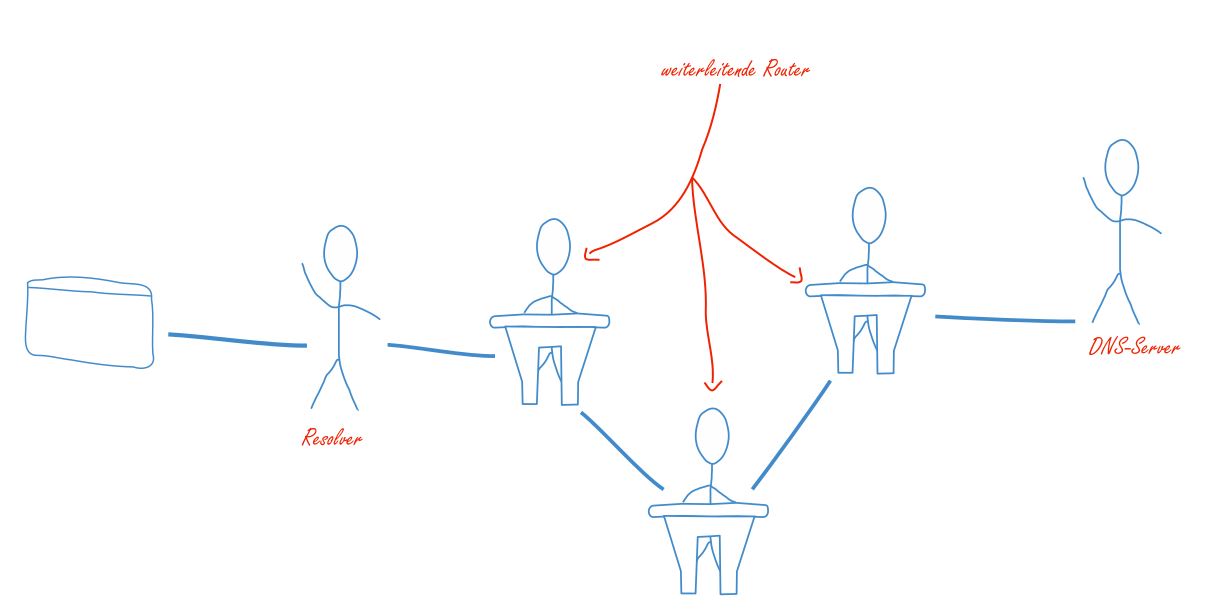

Im Normalfall teilt der Resolver dem DNS-Server mit, nach welcher Domain man sucht. Außerdem beinhaltet die Anfrage zumindest einen Teil der eigenen IP-Adresse. Da man sich die fehlenden Teile durch anderweitige Informationen erschließen könnte, hätten Angreifer sämtliche Möglichkeiten, Ihren Rechner ins Visier zunehmen. Es gibt zwei Möglichkeiten, wie Hacker dies nun ausnützen könnten, um sich Ihnen gegenüber einen Vorteil zu verschaffen, das Tracking und das Spoofing.

Tracking

Es ist also nicht sonderlich schwer Ihre IP-Adresse während einer Anfrage beim DNS-Server auszulesen. Vielleicht denken Sie sich jetzt, dass das ja an sich kein Problem darstellt, Sie haben schließlich nichts zu verbergen? Das mag sein, allerdings wollen Sie sicherlich auch nicht, dass Ihre Daten beziehungsweise Ihr Surfverhalten verkauft werden, oder?

Mit Ihrer IP-Adresse lässt sich mit der Zeit nämlich leicht ein Profil von Ihnen erstellen – was sie suchen, einkaufen, welche Seiten sie häufig besuchen, welche Interessen sie haben. Dadurch lässt sich wunderbar personalisierte Werbung für sie schalten, damit sie noch mehr einkaufen von dem, was sie ohnehin bereits besitzen.

Allerdings hört das nicht bei Werbung auf. Ihre Daten sind äußerst wertvoll für viele Firmen, die unheimlichen Profit daraus schlagen – Google ist nicht umsonst durch den Verkauf solcher Daten milliardenschwer geworden.

Und selbst wenn Sie Ihrem Resolver, den Sie für Ihr privates Netzwerk eingerichtet haben, vertrauen – sobald sie mobil unterwegs sind, ein fremdes WLAN verwenden oder sich in einem Hotel einloggen, verwenden Sie möglicherweise einen anderen Resolver, der dann eben nicht mehr vertrauenswürdig ist. Und wer weiß schon, wie dieser Resolver mit denen von Ihnen gesammelten Daten umgeht?

Spoofing

Beim Spoofing klinkt sich jemand in Ihre Verbindung ein und verändert die Antwort, die vom DNS Server an Ihren Browser zurückgesendet wird. Anstatt Ihnen also die IP-Adresse der Seite, die Sie besuchen wollen, zu geben, wird Ihnen eine falsche Adresse zugesteckt. Auf diese Weise kann eine Seite Sie davon abhalten eine bestimmte Seite zu besuchen.

Warum sollte eine Seite tun? Nehmen wir folgendes Beispiel: Sie stehen in einem Laden und wollen die Preise im Regal mit denen im Internet bei einem anderen Anbieter vergleichen. Sollten Sie nun im WLAN-Netzwerk des Ladens sein, in dem Sie gerade stehen, verwenden Sie auch den Resolver, der in diesem Netzwerk eingerichtet ist. Und dem Geschäft wäre sicherlich daran gelegen, dass sie keine günstigeren Preise finden, als die, die sie im Laden vor sich haben, oder?

Und schon haben Sie ein Motiv dafür, eine andere, verfälschte Internetseite anzeigen zu lassen oder die gesuchten Vergleichsportale einfach vollständig zu blockieren.

Wie kann diesen Sicherheitslücken entgegengewirkt werden?

Netzwerke kommen im Normalfall ohne Probleme mit den oben genannten Praktiken davon, da die wenigsten Nutzer überhaupt davon wissen, geschweige denn sich damit auskennen und Gegenmaßnahmen ergreifen könnten. Und vielen wäre es wohl auch ziemlich egal, selbst wenn sie davon wüssten. Doch selbst für User, die sich mit der Materie auskennen, ist es schwierig, dafür zu sorgen, dass mit ihren Daten kein Schindluder getrieben wird.

Nun gibt es neben Browsern, die zu Firmen mit wirtschaftlichen Interessen gehören, auch Initiativen, die OpenSource und non-profit arbeiten. Die Mozilla Foundation beispielsweise arbeitet an Lösungen, die diese Sicherheitslücken schließen.

Der Mozilla Firefox nutzt nun also standardmäßig den sogenannten Trusted Recursive Resolver (TRR), der in hohem Maße darauf ausgelegt ist, keine verwertbaren personenbezogenen Daten der Nutzer weiterzugeben oder zu speichern. So werden sämtliche für die Suchanfragen verwendeten Informationen innerhalb von 24 Stunden wieder gelöscht. Der OpenSource-Browser kann damit den vom Netzwerk vorgegebenen Resolver ignorieren und eine sichere Variante verwenden.

Neben dem Verwenden eines auf Privatsphäre getrimmten Resolvers sorgt die Verschlüsselung der Suchanfragen eine große Rolle. So wird mittlerweile standardmäßig (und von allen aktuellen Browsern) das HTTPS-Protokoll angewandt.

Weiterhin sendet der TRR von Firefox nicht die gesamte angefragte Domain, sondern immer nur den Teil der Adresse, der für den Server, der gerade kontaktiert wird, relevant ist. Außerdem wird die Anfrage von dem von Firefox genutzten Dienst Cloudflare nicht weitergeleitet, sondern die Anfrage wird von einer dem Dienst eigenen IP-Adresse gesendet.

So wird nur ein Minimum an Informationen versandt, sodass zumindest der Aufwand, Rückschlüsse auf die Zieladresse oder die IP-Adresse zu erhalten, bei weitem größer wird.

Welche Risiken sind noch nicht behoben?

Auf die oben genannte Weise wird also die Zahl derjenigen, die Ihre Daten abgreifen können, um ein Vielfaches reduziert. Allerdings sind Ihre Verbindungen damit noch nicht vollständig sicher.

Nachdem Sie über den DNS-Server herausgefunden haben, wo Sie das Ziel Ihrer Suche finden können, müssen Sie sich erst noch mit dem jeweiligen Server verbinden. Um dies zu tun, schickt der Browser eine Anfrage an diesen Server – und diese Anfrage ist nicht verschlüsselt. Hier kann sich also sehr wohl jemand einklinken und mithorchen, welche Seiten Sie besuchen.

Sobald Sie allerdings mit dem jeweiligen Server verbunden sind, ist alles verschlüsselt. Praktischerweise gilt das auch für alle Seiten, die auf diesem Server gehostet werden. Schlagen Sie beispielsweise einen weiteren Wikipediaartikel nach, der auf demselben Server gespeichert ist, so wird keine vollständige Anfrage an den Server geschickt, sondern die bestehende (verschlüsselte) Verbindung wird weiterhin verwendet.

Fazit

Da das DNS eines der ältesten Grundbausteine des Internets ist und an dessen Struktur sich nicht viel verändert hat was die Privatsphäre oder Datensicherheit verbessert, ist es an der Zeit, dies in Angriff zu nehmen. Gemeinnützige Initiativen wie Mozilla unterstützen diese Weiterentwicklung und bringen sie bewusst voran.

Wer an Mozillas Studie zur Weiterentwicklung des oben beschriebenen TRR mitwirken möchte, kann sich hierfür die in Entwicklung befindende Firefox Nightly auf der Mozilla-Homepage herunterladen.